Nowe rozwiązania przeciwko shadow IT

Gdy pracownicy tworzą drugi krajobraz IT, niesie to ze sobą zagrożenia bezpieczeństwa. Ale z rozwojem takiego cienia IT można walczyć różnymi sposobami.

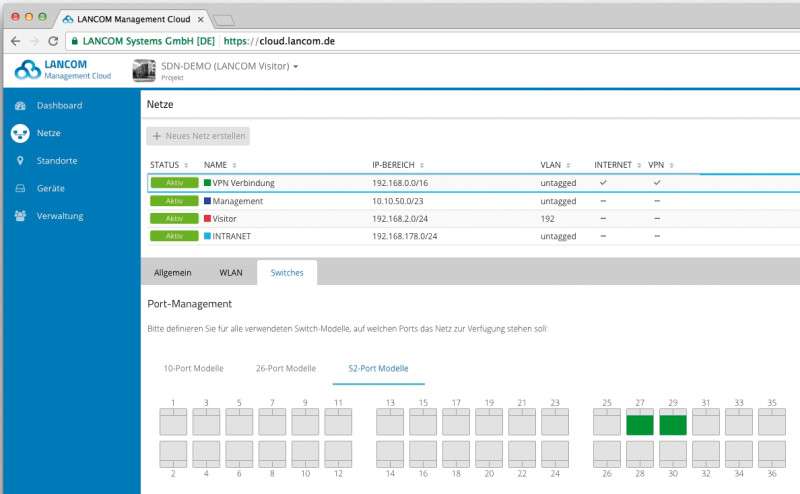

LANCOM Management Cloud: Dzięki wygodnemu zarządzaniu nawet pojedyncze wolne porty na przełączniku mogą być blokowane ze względów bezpieczeństwa.

Dobrze, jeśli firma ma wyrafinowaną koncepcję bezpieczeństwa, ale też musi ją wdrożyć za pomocą odpowiednich środków. Zbyt często obowiązują zasady dotyczące bezpieczeństwa IT, ale nikt nie dba o zgodność.

Liczne badania pokazują, jak kreatywni pracownicy w firmach tworzą swój mały pejzaż IT. Instalowane są routery, układane kable sieciowe, instalowane i aktywowane karty WLAN, konfigurowane własne urządzenia pamięci masowej lub kamery i różne urządzenia IoT, takie jak stacje pogodowe i sterowanie głosowe, za pomocą Alexa & Co. Armia takich urządzeń tworzy liczne luki w systemie. To koszmar dla każdego oficera ochrony.

Dzięki odpowiednim rozwiązaniom każda firma może wdrożyć własną strategię bezpieczeństwa. Czasami konieczne jest połączenie systemów ochrony sprzętu i oprogramowania. pl! profesjonalne pokazuje pięć możliwych do połączenia podejść:

Ochrona punktów końcowych za pomocą zabezpieczeń punktów końcowych Kontrolowany, kontrolowany sprzęt sieciowy Monitorowanie strumienia danych za pomocą oprogramowania monitorującego Ochrona sieci poprzez ścisły monitoring IP Zewnętrzna weryfikacja sieci firmowej

Pierwsze dwa punkty dotyczą dokonywania wyraźnych inwestycji w bezpieczeństwo firmy. Rynek oferuje szeroką gamę produktów, z których dwa prezentowane są tutaj jako przykłady.

Punkty 3 i 4 wymieniają dodatkowe opcje, które zapewniają sieci firmowe na najwyższym poziomie bezpieczeństwa. Wreszcie, punkt 5 to bezpłatna możliwość sprawdzenia struktury sieci firmy z zewnątrz, a następnie odpowiedniej reakcji.

Rozwiązanie klient-serwer jako ochrona sieci firmowej jest koniecznością. Dostępnych jest wiele niezawodnych pakietów ochronnych, które zostały uznane przez laboratoria testowe. Wybierając odpowiednią aplikację dla własnej firmy, należy zwrócić szczególną uwagę na opcje ochrony sprzętu. Tylko kilka rozwiązań dla punktów końcowych oferuje opcje definiowania użycia sprzętu w regułach zgodności.

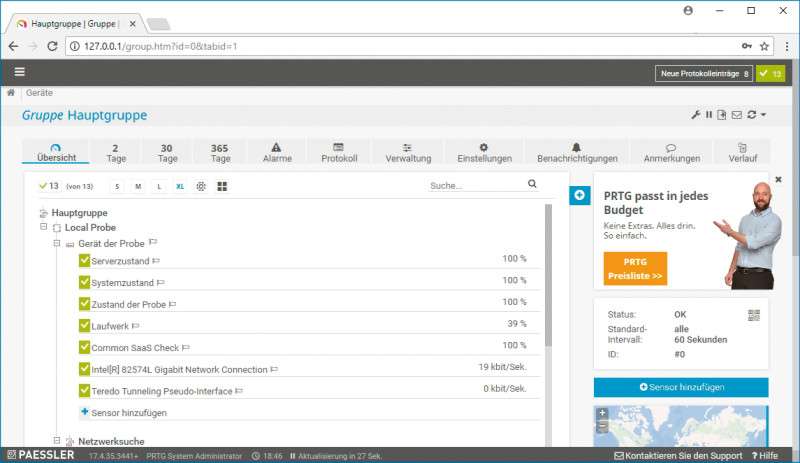

PRTG Network Monitor: Zintegrowany sniffer sieci może być również używany do filtrowania pakietów danych dla usług w chmurze. Jest to możliwe na przykład dzięki Bitdefender Gravity Zone. Aplikacja może być wykorzystywana jako rozwiązanie klient-serwer lub jako wariant chmurowy w firmie. Reguły zgodności obejmują klasyczne przypisania, takie jak definicja dozwolonego dostępu do dysków sieciowych, przypisania grupowe lub blokowanie określonego oprogramowania. Bitdefender nazywa definicję dozwolonego sprzętu po prostu „kontrolą urządzeń”. W tym momencie można określić lub zablokować użycie dodatkowego sprzętu w punkcie końcowym. Na przykład można zabronić dodatkowej pamięci zewnętrznej i wewnętrznej. Jednocześnie zapasowy dysk twardy administratora może być nadal dozwolony za pomocą identyfikatora sprzętu. Gravity Zone zna 16 grup sprzętowych w tym obszarze, do których można przypisać wszystkie znane sprzęty. Są na przykład napędy CD/DVD, interfejsy czy karty sieciowe. Karty sieciowe obejmują również karty sieciowe WLAN, które mogą być używane wewnętrznie lub przez USB. To szybko zapobiega tworzeniu nieautoryzowanej sieci bezprzewodowej.